보안 취약점 공격

Network 계열 공격 - Port Scanning 공격 기법

태크주니

2024. 5. 15. 02:01

Port Scanning

01. TCP Connect Scan(Open)

- 3-Way-Handshaking을 이용하여 포트 확인,

- 포트 스캔 과정 중 세션 연결 수립

- 로그가 남으므로 스텔스 스캔이 아님

- 일반사용자 권한으로 스캔 가능

- Open: SYN+ACK, Close:RST+ACK

- nmap -sT -p 23 192.168.10.20

02. TCP SYN Scan(Half Open)

- SYN 패킷 전송 응답 정보로 포트 확인,

- 세션 연결이 되지 않는 스텔스 스캔 기법

- 스텔스 스캔 4가지 중에서 유일하게 응답 발생 (SYN+ACK)

- Open: SYN+ACK, Close:RST+ACK

- nmap -sS -p 23 192.168.10.20

03. FIN Scan

- FIN 패킷 전송

- 로그가 남지 않는 스텔스 스캔 기법

- Open: 응답 X , Close: RST+ACK

- nmap -sF -p 23 192.168.10.20

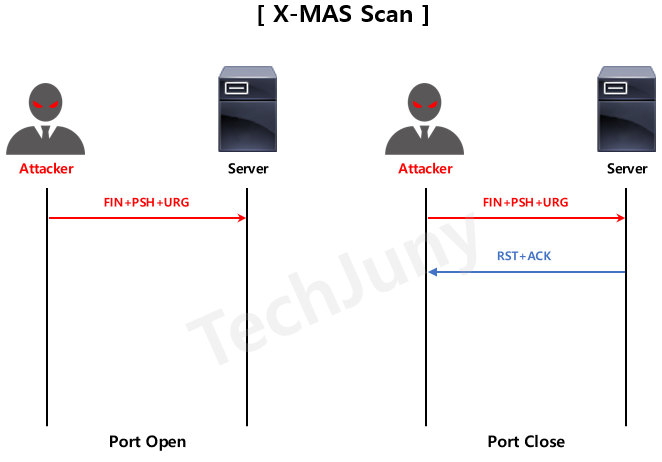

04. X-MAS Scan

- FIN, PSH, URG 패킷 전송

- 로그가 남지 않는 스텔스 스캔 기법

- Open: 응답 X , Close: RST+ACK

- nmap -sX -p 23 192.168.10.20

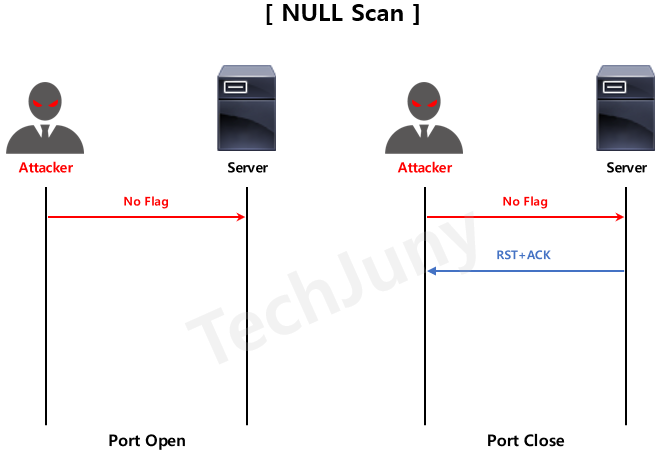

05. NULL Scan

- NULL패킷 전송

- 로그가 남지 않는 스텔스 스캔 기법

- Open: 응답 X , Close: RST+ACK

- nmap -sN -p 23 192.168.10.20

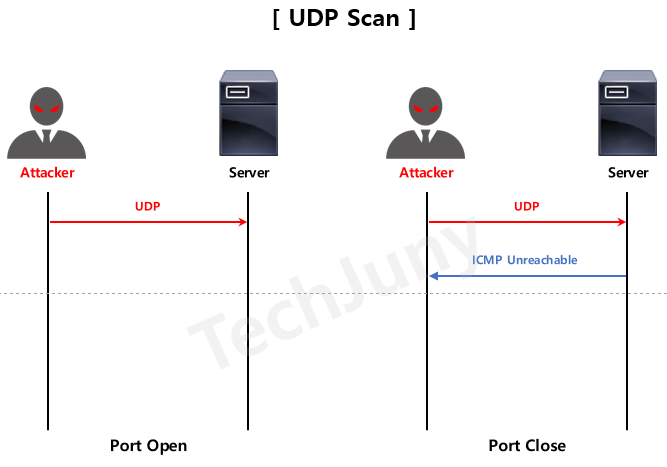

06. UDP Scan

- UDP패킷 전송

- 신뢰성 낮음

- Open: 응답 X, Close: ICMP Unreachable

- nmap -sU -p 23 192.168.10.20

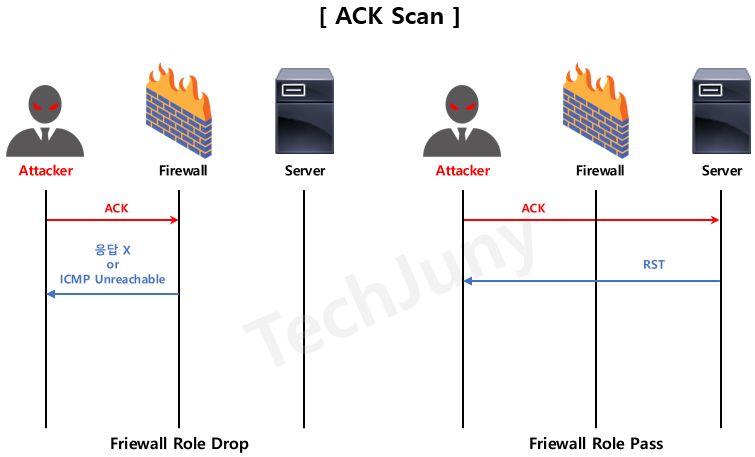

07. ACK Scan

- 포트 오픈 여부를 판단하는 것이 아닌 방화벽 룰셋을 스캔하는 목적

- 방화벽에 의해 차단 된 상태 : 응답이 없거나, ICMP Destination Unreachable 에러 메시지 응답 수신

- 방화벽에 의해 허용 된 상태 : 포트 오픈 여부와 무관하게 RST 응답 수신

- 이전 과정 없이 ACK만 오면 RST 응답으로 강제 종료하기 때문

- nmap -sA -p 23 192.168.10.20

08. Decoy Scan

- 공격자가 누군지 혼란을 주기위해 공격자 IP와 위조된 여러 Source IP를 섞어 스캔하는 방식

- 위조된 IP들로 스캔하는 것은 단순 혼란을 주기 위함으로 응답을 받지는 않음

- nmap -sS -p 23 192.168.10.20 -D RND

- Random IP들로 Decoy 스캔 시도

※ 포트 스캔 시 강제 종료 응답 패킷 유형

- RST 패킷으로 강제 종료 하는 경우 : 이전 패킷에 Ack.Number가 존재 할 경우

- RST+ACK 패킷으로 강제 종료하는 경우 : 이전 패킷에 Ack.Number가 없는 경우